Trojan sebenarnya terbagi menjadi delapan macam, untuk spesifikasinya, marilah kita bahas dari yang Danger sampai yang Lower, namun, jangan pernah sekali-kali anda remehkan jenis pengganggu yang satu ini !

Remote Access Trojan

Ini adalah jenis trojan yang paling sederhana berkuasa. Trojan jenis ini memberikan kemampuan akses jarak jauh kepada hacker sehingga hacker dapat memerintah atau mengambil alih secara Full Version penuh.

Jenis trojan ini akan membuka sebuah port atau pintu secara diam-diam, sehingga hacker bisa menggunakannya untuk menghubungi (atau lebih tepatnya, membajak !) komputer korban. Karena memanfaatkan pintu belakang yang terbuka, terkadang aksi sang Hacker akan terasa sia-sia apabila sang pemilik komputer memasangkan Gembok (Firewall) pada pintu tersebut.

Contoh Trojan jenis ini sangatlah banyak, seperti Netbus dan BO yang merupakan artis zaman nenek moyang kita belum lahir (Wow). Namun, ditahun 2010 ini, para Trojan “Tua” yang tidak pernah di Update ini, dengan mudahnya bisa ditemukan oleh Polisi “Bayaran” seperti, kaspersky, Norton, dan BatalyonRPB*.

2. Data-Sending Trojan

Trojan jenis ini dirancang sebagai “Penyusup” khusus, yaitu mencuri data-data tertentu saja, seperti melakukan pencurian data-data penting, seperti Password, Username, data kartu kredit, lokasi korban, dsb adalah tujuan sang penyusup tersebut.

Banyak kasus juga, bahwa ternyata Trojan Horse ini lebih cenderung selalu mencuri Username, Password, account bank, dan PayPal.

Tentusaja, dengan informasi ini, hacker bisa membeli keperluan sehari-harinya, seperti Sabun, Sikat gigi, Pasta gigi, Roti, Selai, dll. Trojan jenis ini juga biasanya dikombinasikan dengan Keylogger yang akan mencatat setiap ketikan dari sang korban. Informasi-informasi yang tercatat ini biasanya akan dikirimkan melalui Pak Pos email, atau server yang telah ditentukan secara otomatis.

3. Destructive Trojan

Trojan jenis ini dirancang khusus untuk melakukan perusakan-perusakan yang terencana. Hacker biasanya telah menentukan waktu-waktu tertentu dimana trojan ini akan melakukan perusakan seperti menghapus file exe, dll, atau file-file penting lainnya secara otomatis.

Ada juga jenis trojan yang menunggu si Empunya (Hacker) untuk ditugaskan menghapus file yang dikehendaki sang Hacker.

Contoh dari jenis trojan ini adalah BadLuck Destructive yang akan melakukan penghapusan file-file penting didalam Windows. Setelah anda menjalankan program ini, Windows XP dirusak, sehingga tidak bisa berjalan lagi. Ketika anda melakukan Restart komputer, anda akan melihat peringatan adanya file yang hilang dan komputer tidak bisa berjalan lagi tanpa Instalasi ulang windows, yang artinya, semua file atau data anda hilang ^_^.

4. Denial-of-service Trojan

Banyak teman-teman saya yang bertanya “Az, kalau mau nge-DoS itu gimana sih?” hmmmm, menurut saya, kita harus mempunyai Tools khusus, namun, apabila kita jalankan hanya pada satu komputer kita (Komputer sang hacker), sangatlah tidak mungkin situs yang akan kita jadikan “Sasaran” tersebut bisa dilumpuhkan, lantas, bagaimana caranya?

Ok, para hacker yang sering melakukan DoS terhadap kalangan tertentu akan memanfaatkan jenis trojan yang satu ini, mengapa? Karena disini, komputer korban yang sudah menjalankan program Trojannya akan dijadikan sebagai perantara, atau yang didalam bahasa kerennya Zombie, yang akan melakukan serangan tertentu ke salah satu website sasaran sang hacker.

Jika hacker menguasai banyak komputer, maka yang akan terjadi akan lebih parah lagi, yaitu DDoS (Distributed Denial of Service) yang bisa membuat situs-situs raksasa seperti Amazon, CNN, E#Trade, Yahoo, dan eBay tumbang dalam waktu + satu jam lebih, apalagi, blog kecil kayak rPraja, hancur-lah daku, wkwkwkwkwk.

Banyak hacker yang menyebarkan trojan jenis ini dan mengumpulkan “Pasukan “ yang banyak dan yang telah siap melakukan perintah tuannya. Mereka biasanya menyerang situs-situs terkenal diinternet yang mempunyai “Nilai jual” yang tinggi, seperti situs judi, situs berita, dan situs komersial lainnya, dan apabila sang hacker jahat yang melakukan hack terhadap situs tersebut, maka mereka akan meminta uang tebusan apabila situs yang mereka DDoS ingin sekela beropeerasi kembali.

Selain melakukan pemerasan, hacker yang memiliki banyak “Pasukan” ini juga menyewakan “Jasa-nya” dengan harga tertentu kepada orang-orang yang membutuhkannya. Dan, untuk kalangan penyewa ini, yang terkenal adalah hacker dari Rusia, dan dikenal memiliki pasukan Zombie yang banyak, dan aktif dalam dunia “Mafia” online ini.

5. Proxy Trojan

Trojan jenis ini akan menjadikan komputer korban menjadi sebuah komputer Proxy atau komputer perantara. Hacker bisa memanfaatkan proxy ini sebagai perantara untuk menyembunyikan dirinya ketika ia hendak melakukan kegiatan illegal seperti membeli barang-barang dengan kartu kredit curian.

Ketika sang korban pencurian kartu kredit melaporkan adanya penipuan, alamat yang akan terdeteksi sebagai pembeli illegal adalah nomor IP sang korban penerima Trojan jenis ini, dan yang akan ditahan atas kasus ini adalah sang korban yang tidak berdosa, hayoooo, hati-hati, hehehe ^_^.

6. FTP Trojan

Trojan jenis ini akan membuka port 21 yang digunakan untuk layanan FTP. Dengan adanya layanan FTP ini, hacker bisa memanfaatkannya untuk berbagai kebutuhan secara gratis, seperti menyimpan Software-software bajakan, lagu illegal, dan bahkan pornografi, jangan lakukan hal yang satu ini ! oke !

7. Security software disablers

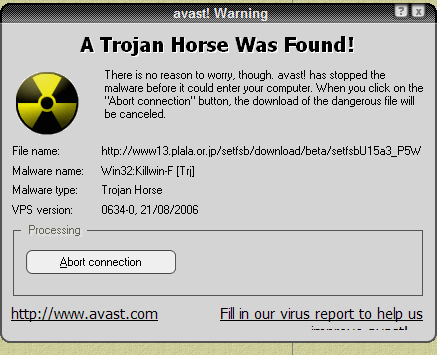

Trojan jenis ini dirancang secara khusus untuk melumpuhkan program AntiVirus dan Firewall yang menjadi musuh utama untuk malware. Setelah menghilangkan software enemy ini, hacker bisa menjalankan tugasnya dengan nyaman, tanpa harus membongkar gembok (AntiVirus dan Firewall).

Sebagai contoh dari trojan jenis ini adalah Bugbear, trojan Burbear ini akan menonaktifkan program AntiVirus dan Firewall populer, agar dirinya bisa bersembunyi secara aman didalam komputer korban, hmmmmmm.

8. Reverse rojan

Selama ini, trojan yang kita kita bahas mengasumsikan bahwa komputer korban mempunyai koneksi secara langsung ke internet. Kondisi ini terjadi biasanya oleh pengguna rumahan yang menggunakan koneksi internetnya sendiri.

Untuk perkantoran atau rumah dengan beberapa komputer, biaya yang dikeluarkan tentu sangatlah mahal apabila satu komputer, satu koneksi internet (Saya menganggap orang tipe ini adalah bodoh, karena zaman sekarang sudah ada Switcher atau minimal Hub, ckckck). Oleh karena itu, mereka menggunakan alat bantu, yaitu, Switcher, atau Hub, atau Router atau Server (Proxy)

Fungsi dari server proxy atau router ini adalah sebagai perantara yang akan membagi-bagi koneksi Internet sehingga bisa digunakan oleh banyak komputer.

Ketika komputer PC meminta koneksi ke internet, permintaan tersebut sebenarnya diberikan kepada Server proxy, dan server Proxy akan meneruskannya ke Internet. Jadi, komputer PC disini tidak secara langsung dengan internet.

Dengan model koneksi semacam ini, komputer PC bisa menghubungi server-server atau komputer yang ada di internet, karena server proxy sudah dirancang untuk melakukan tugas penerjemahan, namun tidak dengan sebaliknya.

Ketika komputer di internet ingin menghubungi secara langsung komputer PC tanpa adanya permintaan dari PC terlebih dahulu, koneksi ini akan ditangkap oleh proxy server, dan proxy server akan menahan koneksi ini karena tidak ada informasi kemana paket ini akan diteruskan.

Apabila Server tidak dikonfigurasikan secara khusus (biasanya tidak), maka koneksi ini tidak akan bisa dilakukan.

Karena model cara kerja semacam inilah yang membuat komputer PC yang menggunakan Server perantara seperti Proxy ini menjadi relatif lebih aman.

Tetapi, kita anggap saja bahwa salah satu komputer PC menjalankan server trojan yang otomatis akan membuka secara otomatis sebuah port secara diam-diam (Gak mungkin donk, sang trojan mengirimkan pesan kepada sang korban “UUy, gua mau buka Port buat sang hacker”?). dan ketika sang hacker dari internet mencoba mengontrol komputer client ini, koneksi yang dilakukan akan ditahan oleh proxy server, sehingga komputer PC tetap aman dari gangguan hacker, walaupun sudah terinfeksi oleh trojan !

http://knight-xp.blogspot.com

© All Right Reserved

3 Respon:

Waah...Emang Virus ini sangat MENYEBALKAN Boss!!!

Ternyata ada Banyak toh Keturunanya...Harus sllu UPDATE Anti Virus neh...

MAKASI atas INFO PENTINGnya Boss..

SALAM KENAL SATU JIWA!!!

anti virus ada karena virus, memang bisnis yang saling membutuhkan, padahal orangnya sama kaliii, hahahaha

Bagi bagio,, thx juga boz..

U comment I comment,

U follow I follow. Hehe siap ke tkp...

Oen-Oen,, iya mas emg nggak indonesia nggak luar negeri emang bisnisnya seperti itu..

Termasuk juga pekerja di Microsoft..

Hehe

Posting Komentar